REDES SEMANTICAS

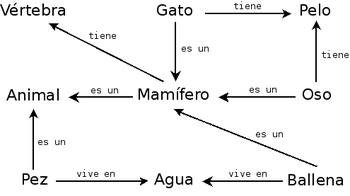

Una red semántica (tambien llamada Esquemas de Representacion

en Red) está compuesta por nodos donde cada nodo representa un dato, los cuales

se relacionan entre sí por medio de enlaces (representados por flechas en el

diagrama).Los nodos representan objetos o conceptos del dominio del problemas y

los arcos (flechas) sus relaciones o asociaciones.

PARA QUE SIRVEN

Las redes semánticas son usadas, entre otras cosas, para

representar mapas conceptuales y mentales.

Los responsables de los primeros esquemas de representación

formalizados fueron Quillian (1968) y Shapiro & Woddmansee (1971). Los

esquemas de redes semánticas tienen una fundamentación psicológica muy sólida,

por lo que se han realizado numerosos esfuerzos por llevar a cabo

implementaciones importantes basadas en ellas.

MIND MANAGER

Es un software fundamentado

en los Mapas Mentales, para aplicaciones de negocios y empresariales. Es

desarrollado actualmente por Mindjet.

Los mapas mentalesson herramientas que ayudan a organazar informaciones,

constan de una palabra central o conceptos, en torno a la palabras central se

dibujan de cinco "5 "a diez "10" ideas principales que se

refieren a aquellas palabras.

PARA QUE SIRVE:

Generar la sintesis de un tema, libro, informacion, entre otros y poder

acceder de manera rapida y efectiva , preparar presentaciones y generar ideas.

Permite ver la ideas y sus detalles al mismo tiempo.

Recopilar y almacenar grandes volumenes de informacion y datos para

tenerlos a la mano.

Generar alternativas y tomar desiciones al visualizar la interacciones

entre diversos puntos en forma grafica .

Motivar la resolucion de problemas al mostrar nuevos conjuntos de

alternativas y su posible repercusiones .

Ser extremadamente eficiente en tareas profesionales y personales a

coordinar y sintetizar gran cantidad de informaciones en formas efectivas